O PT Sandbox é um ambiente de análise avançada para defesa empresarial contra APTs e ataques cibernéticos em grande escala. Ele detecta malwares sofisticados tanto em arquivos quanto no tráfego de rede, ao mesmo tempo em que oferece extensa personalização de ambientes virtuais para melhorar a precisão da detecção.

Visão geral

Casos de uso

Proteção de e-mail

O PT Sandbox escaneia todo o tráfego de e-mail de entrada no nível do servidor de e-mail, utilizando múltiplos mecanismos antivírus e regras YARA desenvolvidas pelo centro de especialistas PT ESC. Arquivos e links suspeitos passam por análise comportamental em um ambiente virtual isolado, aprimorado por modelos de aprendizado de máquina personalizáveis. Esta abordagem detecta malwares desconhecidos, ocultos e ofuscados, impedindo que ameaças violem o perímetro corporativo.

Protegendo o armazenamento de arquivos e sistemas corporativos

Arquivos são analisados em busca de ameaças antes de serem carregados em recursos de rede corporativa ou transmitidos por meio de sistemas de gerenciamento de documentos. Esta varredura proativa impede que malwares se espalhem por meio de ferramentas internas de compartilhamento de arquivos e colaboração.

Defesa contra ferramentas de hacking avançadas

O PT Sandbox opera com uma vantagem arquitetural, analisando malwares sofisticados no nível do hypervisor. Seu analisador multicamadas monitora ameaças no espaço do usuário, no kernel do sistema operacional e no próprio hypervisor. Esta visibilidade profunda permite a detecção de ameaças generalizadas e de malwares altamente evasivos, incluindo rootkits e bootkits.

Caça a ameaças e análise manual de amostras

O PT Sandbox retém dumps de tráfego e dados de eventos, permitindo que as equipes SOC realizem análise aprofundada do comportamento de um malware detectado. Ele agiliza a caça proativa de ameaças e automatiza a investigação de objetos suspeitos encontrados na infraestrutura. O sistema executa amostras em múltiplos ambientes virtuais, registrando toda a atividade e gerando gráficos de comportamento detalhados e artefatos úteis. Os resultados da análise são mapeados para a matriz MITRE ATT&CK, permitindo mitigação rápida e visão sobre a posição do cibercriminoso na cadeia de eliminação.

Proteção contra ataques direcionados

O PT Anti-APT é um conjunto de detecção de ameaças construído sobre o sistema de análise comportamental de tráfego de rede PT NAD e o sandbox de rede PT Sandbox. Esta combinação permite a detecção de ataques direcionados tanto no perímetro quanto dentro da rede, reduzindo o tempo de permanência do cibercriminoso.

O PT NAD inspeciona uma cópia do tráfego de rede redirecionado em busca de ameaças. Arquivos suspeitos são enviados para o PT Sandbox, onde passam por análise comportamental. Se conteúdo malicioso for detectado, o PT Sandbox entrega seu veredito ao PT NAD para uma ação apropriada.

Proteção de endpoint

Como parte da solução Positive Technologies XDR, o PT Sandbox aprimora a segurança de endpoints ao integrar-se com o MaxPatrol EDR. Quando o MaxPatrol EDR detecta arquivos suspeitos, ele os envia para o PT Sandbox para análise. Se uma ameaça for confirmada, o sistema a bloqueia em todos os endpoints e retransmite informações sobre o malware detectado para o sistema SIEM.

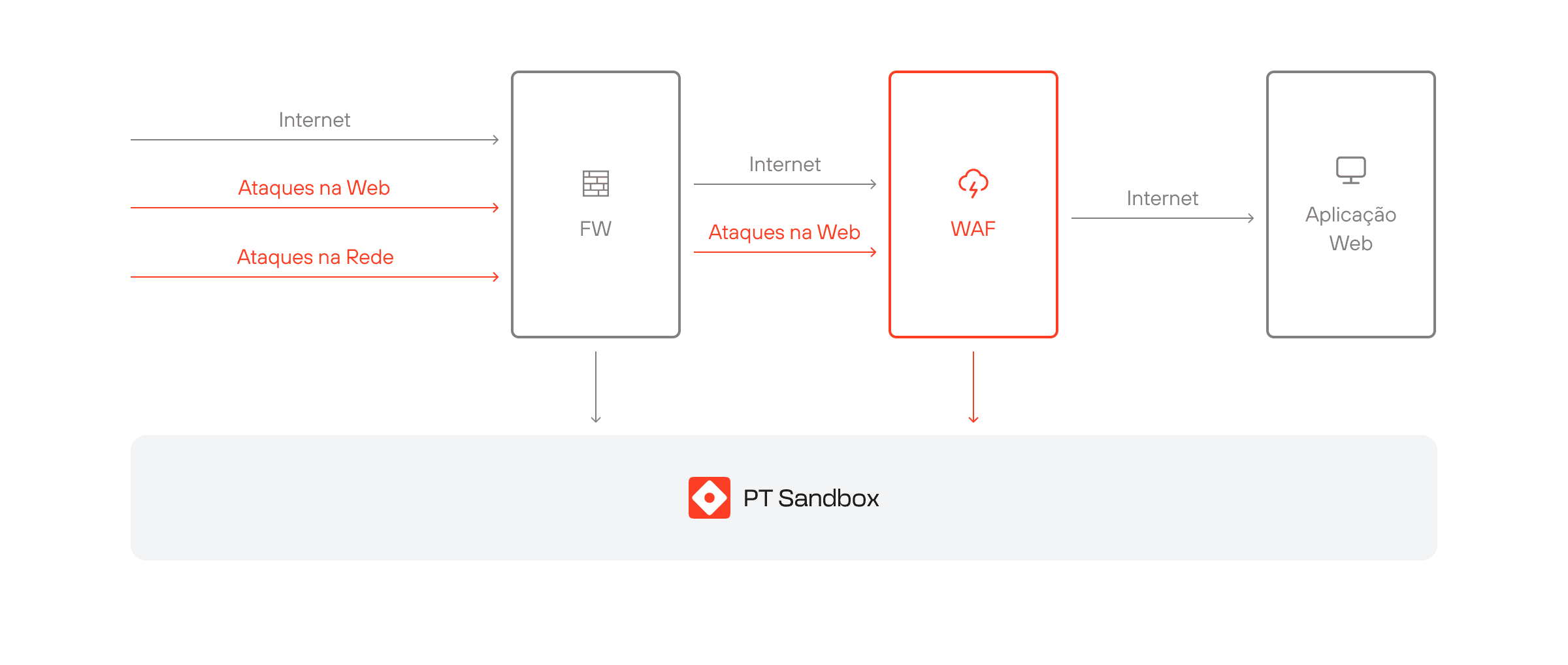

Proteção de aplicações web

O PT Sandbox ajuda a detectar ataques à cadeia de suprimentos que visam os clientes de uma empresa, em vez da própria empresa. Cibercriminosos podem explorar vulnerabilidades em uma aplicação web para substituir arquivos legítimos por maliciosos. Quando integrado a um firewall de aplicação web, o PT Sandbox analisa arquivos carregados, identifica ameaças e permite o bloqueio imediato.

Monitorando objetos no tráfego de rede

A integração com ferramentas de monitoramento e análise de tráfego permite que o PT Sandbox detecte e bloqueie malwares no tráfego web, fortalecendo a proteção contra ataques direcionados, malwares avançados e ameaças APT. Ele inspeciona arquivos que passam por firewalls e firewalls de aplicação web, retornando um veredito sobre se eles contêm conteúdo malicioso.

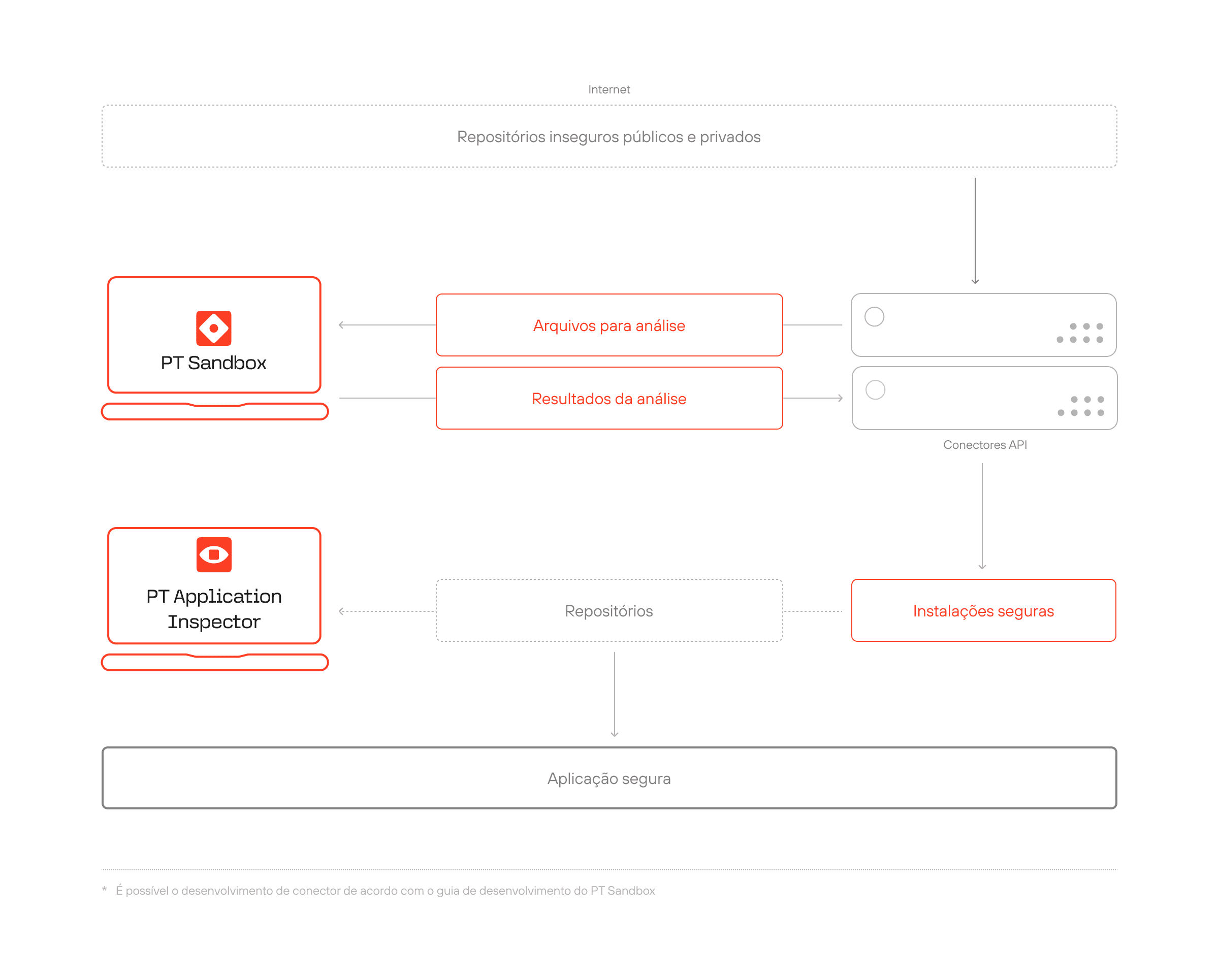

Protegendo repositórios de desenvolvimento

O PT Sandbox protege ambientes de desenvolvimento analisando aplicações antes da implantação. A análise comportamental de software interno previne comprometimentos da cadeia de suprimentos, garantindo que aplicações publicadas não introduzam riscos de segurança para os usuários.

Proteção de vulnerabilidades

A combinação do PT Sandbox com o MaxPatrol VM fortalece o gestão de vulnerabilidades ao identificar exploits potenciais antes que possam ser armados. Esta integração fornece uma camada adicional de segurança, mitigando riscos mesmo para vulnerabilidades que ainda não receberam patches oficiais.

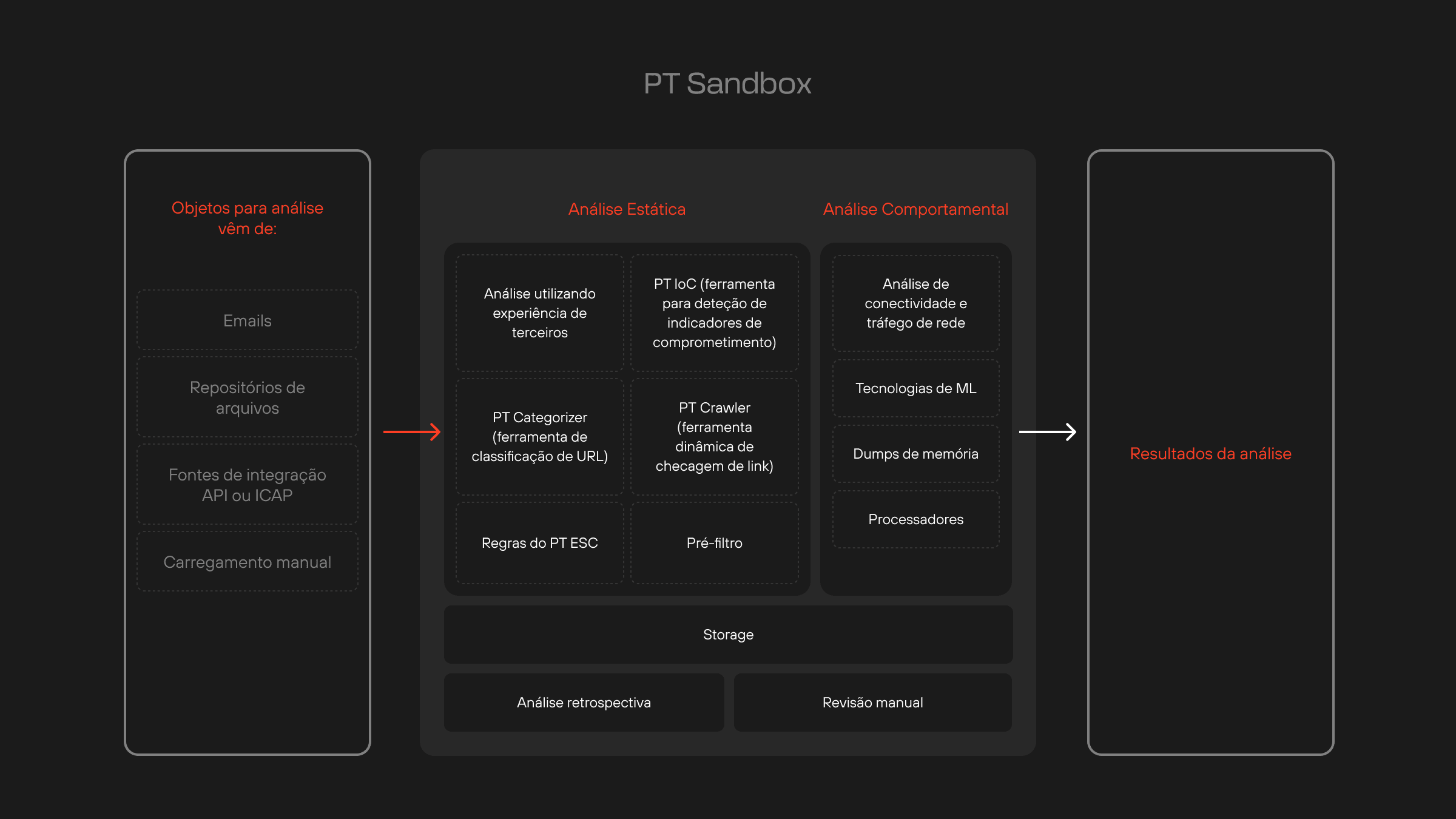

Como funciona

O PT Sandbox integra-se à infraestrutura, conectando-se a múltiplas fontes para detectar malwares desconhecidos e ameaças de dia zero em tempo real.

As vantagens do PT Sandbox

PT Sandbox: análise de ameaças impulsionada por IA

Modelos de aprendizado de máquina personalizáveis analisam mais de 8.500 características comportamentais, incluindo ações de processos, sequências de chamadas de API, atividade de rede e criação de objetos auxiliares. Este nível de detalhe permite a detecção precisa de ameaças desconhecidas e altamente direcionadas.

Experiência do PT Sandbox

O PT Sandbox aplica detecção em camadas para descobrir atividades maliciosas. Regras estáticas expõem fragmentos de código malicioso. Regras de correlação rastreiam comportamentos anormais. A análise de rede detecta comunicação com servidores controlados por cibercriminosos. Modelos de aprendizado de máquina identificam anomalias. Sensores de monitoramento do sistema operacional capturam manipulações que indicam comprometimento. Cada mecanismo funciona em paralelo para descobrir ameaças projetadas para evadir ferramentas de segurança tradicionais.

Cobertura MITRE ATT&CK

O PT Sandbox detecta táticas e técnicas de malware mapeadas para o framework MITRE ATT&CK para Windows e Linux. Ele identifica ameaças em cada estágio, desde a execução até a persistência, escalonamento de privilégios e movimento lateral.

Produtos compatíveis

O email permanece sendo o principal método de entrega de malware

Setenta e cinco por cento dos ataques cibernéticos começam com um e-mail. Os cibercriminosos refinam continuamente os malwares e desenvolvem novas técnicas de evasão, tornando a segurança de e-mail um campo de batalha em constante evolução. Testes regulares são cruciais para identificar vulnerabilidades antes que sejam exploradas.

O PT Knockin avalia a eficácia de ferramentas antivírus, gateways de e-mail, sandboxes e outras defesas. O serviço fornece recomendações acionáveis para solucionar problemas de segurança e fortalecer a proteção.

Entre em contato

Preencha o formulário, em breve um de nossos especialistas entrará em contato com você.