Cada vez mais os número de ataques aumentou em 10% em relação ao segundo trimestre de 2022. Os invasores desviam o foco dos ataques às operações principais para o roubo de informações confidenciais, especialmente às credenciais: a parcela dessas foi de 17% em ataques com o objetivo de roubar dadosde empresas e instituições. Esse cenário deve-se principalmente à crescente popularidade dos kits de phishing usados em ataques que almejam a coleta de credenciais. O modelo de phishing como serviço está proliferando-se na web: os criminosos cibernéticos criam as plataformas para distribuir kits de phishing, que permitem que até mesmo os novatos do cibercrime pouco experientes façam ataques de phishing. A utilização de malwares direcionados ao Linux aumentou em 18 pontos percentuais em relação ao segundo trimestre. O ransomware continua liderar nos ataques a empresas e instituições. 46% dos ataques a usuários contaram com o uso de spyware, o que reflete uma tendência estável de crescimento.

Resumo

Destaques do terceiro trimestre de 2022 :

- O número de ataques cresceu 10% em relação ao segundo trimestre de 2022 e um terço em comparação ao mesmo período do ano passado.

- Os usuários foram alvo de 18% dos ataques, sendo que uma parcela de 46% destas foram ataques de spyware, o que evidencia uma tendência crescente.

- Não houve mudanças significativas nos tipos de malware usados nos ataques. O ransomware continua liderando os ataques a empresas e instituições. O uso de malware direcionados ao Linux aumentou em 18 pontos percentuais em relação ao segundo trimestre. Alguns métodos de ataque novos altamente complexos foram identificados.

- O ritmo das atividades de ransomware não sofreu alterações significativas, mantendo-se no patamar do trimestre passado. Na maioria dos casos, os invasores conseguiram acesso aos sistemas corporativos ao comprometer conexões RDP, explorar vulnerabilidades ou utilizar serviços de acesso por intermediários. Os grupos de ransomware mostraram um crescente interesse nas empresas de energia, instituições de pesquisa científica e educação.

- A estratégia dos invasores mudou um pouco, indo além da interrupção das operações ao roubo de dados sensíveis, principalmente credenciais. Houve um aumento de 8 p.p. no roubo de credenciais comparado ao trimestre anterior, esse tipo de informação violada compôs 17% do total de dados roubados em ataques contra empresas e instituições.

- O amplo uso dos kits de phishing está crescendo em ataques voltados para o roubo de credenciais. Esses kits incluem páginas de phishing prontas para uso, formulários para inserir credenciais e scripts para envio de mensagens às vítimas e transmissão de informações roubadas aos criminosos. O modelo de phishing como serviço está-se proliferando na internet. Os cibercriminosos desenvolvem as plataformas destinadas à disseminação de kits de phishing, tornando possível a organização de ataques de phishing até mesmo para os novatos inexperientes do crime cibernético.

- Devido à ampla adoção da autenticação multifator, os criminosos tem utilizano servidores proxy reverso com o objetivo de burlar esse sistema.

- No terceiro trimestre, ocorreram ataques em massa a recursos web: os invasores aproveitaram-se de vulnerabilidades em CMSs amplamente usados para invadir sites, implementar web skimmers e acionar os kits de phishing para atacar usuários.

Para proteger-se contra os ataques cibernéticos, a primeira e principal recomendação é seguir as diretrizes gerais sobre segurança pessoal e corporativa elaboradas pela Positive Technologies. Recomendamos manter todo o software atualizado e instalas as atualizações de segurança. Dado o aumento no uso de kits de phishing e dos ataques em massa que fazem o uso de engenharia social, recomendamos ter cautela ao receber e-mails, especialmente se os remetentes não forem pessoas de confiança. Es empresas e instituições devem informar seus funcionários acerca de novas estratégias de phishing, táticas e técnicas utilizadas pelos criminosos imediatamente. Ao fazer compras online ou efetuar pagamentos pela internet, certifique-se de que está utilizando uma plataforma de confiança. As empresas podem aumentar a segurança de seus recursos na web através da utilização de ferramentas de segurança modernas, como firewalls de aplicativos web (WAFs). Para prevenir a infecção por malware, recomendamos o uso de sandboxes para analisar o comportamento de arquivos em um ambiente virtual e detectar atividades maliciosas.

Estatísticas

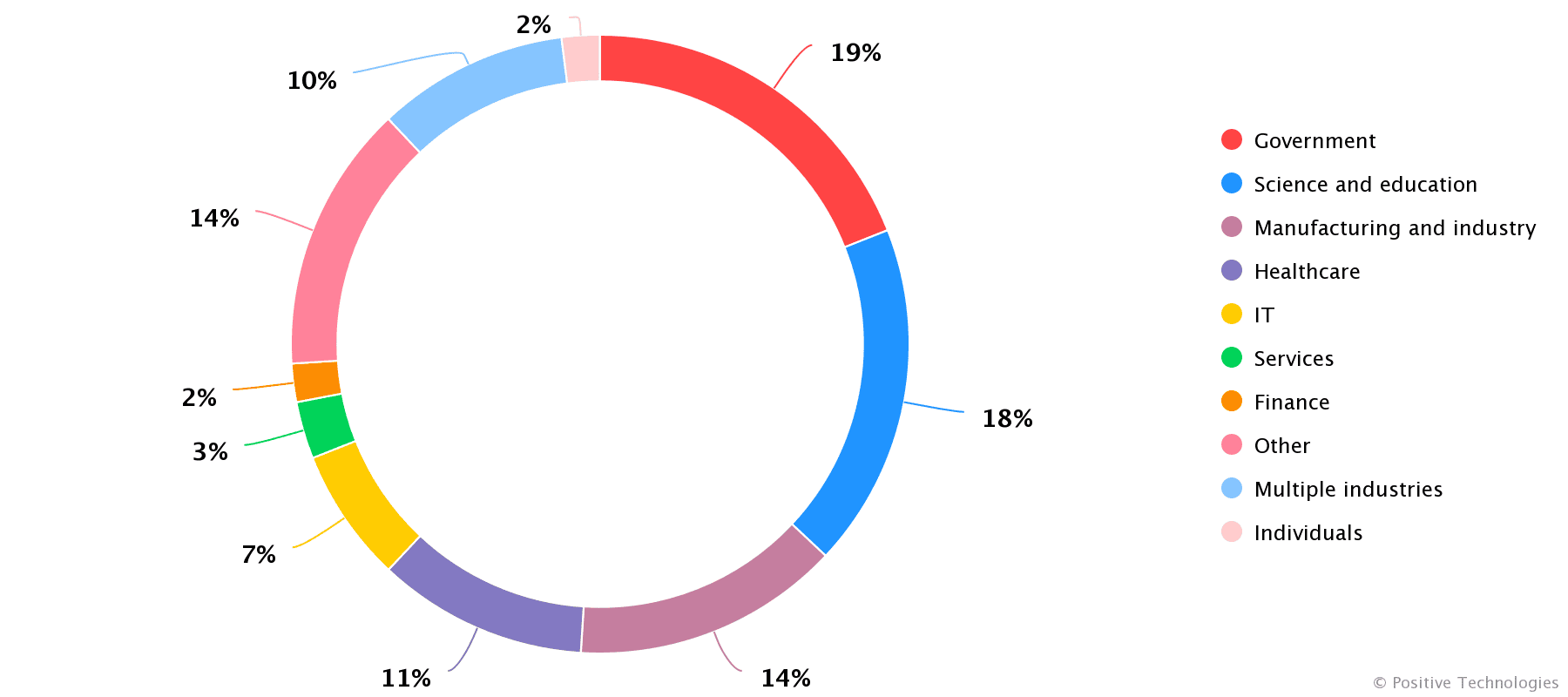

No terceiro trimestre de 2022, o número de ciberataques cresceu um terço em relação ao mesmo período de 2021 e aumentou 10% em comparação ao segundo trimestre de 2022. Analistas atribuem esse crescimento à contínua disputa no mundo digital, às ações de ativismo hacker, ao aparecimento de novas versões de ransomware e à modernização de tipos de malware já conhecidos. A parcela de ataques a computadores, servidores e equipamentos de rede de empresas cresceu 6 p.p., com o impulso das atividades ligadas a ransomware. Além disso, o número de ataques em massa cresceu 4% em comparação ao trimestre anterior.

No início da segunda metade de 2022, os criminosos digitais mudaram suas estratégias, passando de ataques às operações vitais de empresas e instituições para o roubo de credenciais, criação de kits de phishing e aperfeiçoamento dos ataques com engenharia social.

18% dos ataques tiveram como alvo usuários

67% dos ataques foram direcionados

Consequências dos ataques

No terceiro trimestre de 2022, o vazamento de informações confidenciais correspondeu a mais de 50% dos ataques direcionados a empresas e instituições, um salto de 13 p.p., chegando a 53% contra os 40% registrados no trimestre anterior. Ao mesmo tempo, houve uma queda na parcela de ataques que causaram interrupções nas atividades fundamentais das empresas, caindo de 50% para 37%. Nota-se uma tendência entre os cibercriminosos de desviar parcialmente o foco para o roubo de informações confidenciais.

A caça às credenciais

Houve um salto nos casos de roubo de credenciais, que passou de 9% para 17% no número total de dados roubados em ataques contra empresas e instituições. Este aumento tornou-se possível pela ampla distribuição de kits de phishing que desencadeou múltiplas campanhas de roubo de credenciais.

Os criminosos continuam aproveitar-se dos pontos fracos e da ingenuidade das pessoas. A proporção de ataques que utilizam engenharia social mantém-se elevada: no terceiro trimestre, 93% dos ataques envolveram o fator humano. O aperfeiçoamento contínuo das soluções de segurança corporativa dificulta o acesso de criminosos à infraestrutura sem serem detectados. E é por isso que os cibercriminosos são forçados a recorrer à engenharia social. Por exemplo, um integrante do notório grupo Conti que anunciou que estaria encerrando suas atividades e desligou seus servidores e o site com dados das vítimas e cujos. Ataques já provocaram um estado de emergência na Costa Rica, mencionou uma vez: "Não podemos ganhar a guerra tecnológica, pois estamos competindo com as empresas bilionárias, mas podemos vencer no fator humano."

Dados roubados são divulgados ao público e colocados à venda

Com a ampliação do mercado para serviços de crime cibernético, algumas empresas só descobrem que foram hackeadas quando os dados roubados começam a ser vendidos a preços exorbitantes em fóruns clandestinos. Este foi o caso com a rede de cafeterias conhecida Starbucks em Singapura: o ataque veio à tona em setembro, quando um criminoso anunciou a venda de um banco de dados com dados pessoais de mais de 219 mil clientes da Starbucks em um fórum de hackers.

Grandes vazamentos de dados afetaram os cidadãos da Indonésia: usuário de uma comunidade hacker ofereceu à venda um arquivo com dados pessoais de 105 milhões de pessoas, o que representa quase 40% da população do país. Provavelmente os dados tinham sido roubados da Comissão Geral de Eleições da Indonésia. O banco de dados contém nomes completos, datas de nascimento e vários outros dados sensíveis. O valor pedido foi de US$ 5 mil. Em um caso anterior, houve a oferta de um lote de dados com as informações de registro de cerca de 1,3 bilhão de cartões SIM da Indonésia (incluindo números telefônicos e detalhes de identificação dos titulares), pelo valor de US$ 50 mil.

No terceiro trimestre, observou-se uma onda de ataques digitais efetuados pelo grupo que antigamente tinha nome de chaoscc e hoje em dia é conhecido como Desorden. As atividades dele despertaram um grande interesse nas plataformas de cibercrime. O grupo adotou nome novo em 2021, quando começou a atacar as empresas sediadas na Ásia. Desorden tem seu foco principalmente nas empresas com faturamento alto e exige um resgate para não divulgar as informações sensíveis roubadas.

Malware: aumento nos ataques em ambientes Linux

No terceiro trimestre, a proporção de ataques de malware manteve-se estável em comparação com o trimestre anterior: malware foi usado em 57% dos ataques contra empresas e instituições e em 52% dos ataques contra usuários. O ransomware mantém-se como a opção de malware mais utilizada em ataques contra empresas, ao passo que o spyware é mais comumente direcionado a usuários, totalizando 46% dos casos.

Spyware

Desde o segundo semestre de 2021, nota-se um aumento contínuo nos ataques de spyware a usuários: os criminosos estão focando cada vez mais em roubar dados pessoais e credenciais de dispositivos pessoais das vítimas. Isso pode resultar no comprometimento de sistemas corporativos, já que muitos funcionários trabalham de forma remota e utilizam seus dispositivos pessoais para os fins profissionais. Após um intervalo breve, o Raccoon Stealer, um spyware preferido dos cibercriminosos, vem ressurgindo com as melhorias em seu desempenho e capacidade de evitar detecção.

Em comparação com o trimestre anterior, houve pouca variação nos métodos de uso de malware em ataques contra empresas e instituições: os invasores continuaram dependentes dos e-mails de phishing e dos métodos de invasão de sistemas corporativos por meio de comprometimento de credenciais e exploração de vulnerabilidades.

Em ataques contra usuários, a maior parte do malware foi distribuída pelos invasores através de diversos sites (38%). Os profissionais identificaram um exemplo de malware intrigante que foi disseminado na forma de um arquivo que se descompacta automaticamente. Seu principal componente era o RedLine stealer, mas o aspecto mais engenhoso era sua funcionalidade de autopropagação: um dos arquivos de execução baixava um vídeo e um arquivo de texto com a descrição do vídeo e links maliciosos, enquanto o outro arquivo enviava esse vídeo para YouTube através da API do Chrome.

Linux corre perigo

Muitas soluções de virtualização e tecnologias de nuvem são baseadas em Linux. O cenário de ataques contra essas soluções está ampliando-se diariamente e suas consequências estão ficando mais graves devido à crescente uso das tecnologias de virtualização e nuvem em processos corporativos. A porcentagem de ataques de malware que tiveram o sistema Linux como alvo apresentou um crescimento notável no terceiro trimestre, passando de 12% no segundo trimestre para 30% no período seguinte.

Os pesquisadores da Intezer relataram um novo malware, chamado de Lightning. Este software malicioso possui uma variedade extensa de funcionalidades, incluindo a instalação de rootkits e outros tipos de payloads e a capacidade de interagir com o servidor de comando e controle em modos ativo e passivo, garantindo o emprego de um canal de comunicação seguro. O crescente uso da linguagem de programação Rust, aplicada no desenvolvimento de aplicativos compatíveis com várias plataformas, foi um dos fatores que levaram ao surgimento de um inédito framework de ataque, o Manjusaka. O Manjusaka foi encontrado pelos pesquisadores da Cisco Talos. Este framework é altamente perigoso, pois pode ser utilizado para atacar tanto sistemas Windows quanto Linux. Além disso, suas implantações multiplataforma e um novo método de comunicação com o servidor de comando e controle permitem que os invasores contornem defesa de forma eficaz. Frameworks multiplataforma como Manjusaka apresentam uma ameaça emergente com potencial destrutivo maior do que o já conhecido Cobalt Strike. A disponibilidade de ferramentas desse tipo no mercado clandestino, como foi o caso do Brute Ratel que foi violado e compartilhado em fóruns cibernéticos, pode levar a um aumento significativo nos ataques cibernéticos contra os sistemas operacionais mais usados.

De acordo com o relatório da IBM Security X-Force, o número de novas ferramentas de ransomware direcionadas sistemas Linux aumentou 2,5 vezes em comparação com 2021. O terceiro trimestre de 2022 apresentou mais um caso de ransomware adaptado para Linux: o infame grupo Hive, famosos pelo ataque ao sistema da saúde de Costa Rica no segundo trimestre de 2022, criou uma nova versão de ransomware Hive para Linux. A versão nova conta com um algoritmo de criptografia aprimorado, melhores capacidades de evasão e parâmetros de linha de comando atualizados para implantar a carga maliciosa.

As ferramentas de malware sofisticadas e bem projetadas para Linux têm surgido em um ritmo acelerado, o que exige que os usuários sejam ainda mais atentos. Não clique em links suspeitos e evite abrir anexos não verificados. Não baixe software de fontes não oficiais ou não confiáveis: isso pode resultar no comprometimento de seus dispositivos. Os desenvolvedores devem ser cuidadosos ao baixar bibliotecas, frameworks e complementos, utilizando apenas repositórios remotos de confiança.

Novas botnets

O cenário está recebendo novos participantes: durante o último verão, a equipe de pesquisa da Cloudflare identificou uma botnet nova altamente eficaz que foi empregada em um ataque DDoS de grande escala. No auge, a botnet gerava 26 milhões de solicitações por segundo usando apenas 5.067 dispositivos. Para os fins de comparação, os profissionais estimam que, no ano passado, a botnet Mēris comandava mais de 200 mil dispositivos infectados e apresentava capacidade máxima de 21,8 milhões de solicitações por segundo. O time de pesquisa da Cloudflare batizou esse novo tipo de botnet de Mantis e observou seus ataques de aproximadamente mil clientes da Cloudflare durante várias semanas. Ao contrário das botnets conhecidas anteriormente que utilizam dispositivos IoT, Mantis infecta e explora as máquinas virtuais e servidores potentes, aumentando assim o poder computacional e fortalecendo o impacto geral do ataque.

Ameaça de ransomware para o setor de educação

No terceiro trimestre, a atividade de ransomware permaneceu tão alta quanto no trimestre anterior; isso deve-se ao surgimento de novos agentes, como RedAlert, Luna e 0mega, novas ofertas no mercado clandestino de acesso a redes corporativas e ao retorno de campanhas de engenharia social. Mais da metade de todos os ataques contra empresas e instituições (54%) utilizaram ransomware.

A parcela de ransomware recebido por e-mail continua diminuindo, com uma queda de 14 p.p. em relação ao trimestre anterior, enquanto os comprometimentos de computadores e dispositivos de rede aumentaram em 3 p.p. desde o último trimestre, atingindo 51%, o que pode ser parcialmente explicado pelo uso de intermediários que oferecem seus serviços para invadir sistemas comprometidos. No fórum Exploit, por exemplo, um criminoso afirmou ter acesso à infraestrutura de um provedor de serviços de TI e buscava parceiros para ajudá-lo a explorar essa infraestrutura. Encontre um panorama mais completo sobre as direções que o mercado de cibercrime está tomando, inclusive sobre a venda de acesso a infraestruturas corporativas e cpreços a esses serviços, em uma pesquisa feita pela Positive Technologies.

No terceiro trimestre, os grupos de ransomware mudaram seu foco para o campo de educação, setor que compôs 18% de todos os ataques registrados, marcando um crescimento de 7 p.p. comparado com o trimestre anterior. O grupo de ransomware Vice Society conseguiu realizar um ataque considerável contra o Conselho Nacional de Pesquisa da Espanha (CSIC), resultando na desconexão de mais de 100 centros CSIC e vazamento de dados pessoais. As instituições educacionais também não foram poupadas de ataques de ransomware: devido a um ataque desse tipo, o Waterloo Region District School Board precisou restaurar a maioria dos seus sistemas e fazer comunicados aos estudantes, funcionários e ex-estudantes afetados pelo vazamento de dados pessoais.

Ataques ao setor de energia

O setor industrial representou 14% do número total de ataques de ransomware. No terceiro trimestre, os grupos de ransomware visavam o setor de energia como alvo mais específico:

- Em julho, os portais de usuários da Creos Luxembourg, operadora de redes de gás e eletricidade, ficaram fora do ar devido a um ataque realizado pelo grupo de ransomware BlackCat. Os criminosos roubaram documentos técnicos e as informações sobre os contratos e clientes da operadora.

- Os ataques aos sistemas da grandiosa refinaria de petróleo italiana Eni e da agência de energia Gestore dei Servizi Energetici ocorreram com apenas alguns dias de diferença. Ambos os ataques resultaram em grandes vazamentos de informações confidenciais, indisponibilidade de sistemas e interrupção do atendimento ao cliente.

- O grupo Ragnar Locker atacou a operadora de gasodutos grega DESFA, comprometeu alguns de seus sistemas e roubou mais de 350 GB de dados sensíveis.

Os ataques às instalações de infraestrutura crítica, como as empresas de energia, e a interrupção resultante de suas operações podem levar a consequências graves: muitos ainda lembram-se do ataque à Colonial Pipeline, que interrompeu o fornecimento de combustível e causou as flutuações nos preços dos combustíveis, ou do ataque à usina hidrelétrica venezuelana que resultou em apagões no o país todo.

Aumento no uso da engenharia social

Observamos um aumento no número de ataques de engenharia social em massa no segundo trimestre de 2022. Essa tendência continuou no terceiro trimestre: os invasores estão explorando o fator humano para contornar os mecanismos técnicos de cibersegurança.

Para enganar tanto usuários quanto antivírus, os cibercriminosos costumam combinar múltiplas táticas.

Lições que foram aprendidas com os agentes de ransomware

Não é necessário que os invasores inventem abordagens inteiramente novas para melhorar a eficácia de métodos de engenharia social: podem inspirar-se em outros criminosos do mesmo meio , como é o caso daqueles que atuam com ransomware. Em um ataque de phishing no verão , os invasores usaram um cronômetro com contagem regressiva. Inicialmente, os alvos do ataque foram notificados por e-mail acerca de um login duvidoso. Para verificar a conta do e-mail, as vítimas foram incentivadas a clicar em um link e então teriam que inserir suas credenciais de acesso em até uma hora para evitar o cancelamento da conta. Além da contagem regressiva, a página mostrava uma lista de contas gerada aleatoriamente (atribuídas ao domínio da empresa -alvo) que, segundo os phishers, estavam sendo eliminadas no momento presente.

Os agentes que usam ransomware também utilizam engenharia social em seus ataques: neste verão, presenciamos um retorno dos ataques BazaCall que abordamos no relatório do terceiro trimestre de 2021. O método BazaCall, também conhecido como BazarCall, provém do grupo de ransomware Ryuk. O ataque começava com um e-mail informando a vítima sobre um pagamento de assinatura que estava prestes a vencer. O e-mail também incluía um número de telefone para cancelar o pagamento. Vítimas que ligavam para esse número eram atendidas por um operador falso que convencia o interlocutor a baixar um arquivo específico ou iniciar uma sessão de acesso remoto para resolver o problema. Em consequência , o invasor comprometia a rede e podia começar a implantar o ransomware.

Robos de extração de dados no Telegram

Anteriormente, os cibercriminosos enviavam as informações roubadas para contas de e-mail descartáveis, hoje em dia recorrem também ao Telegram. Devido à natureza criptografada das mensagens no aplicativo, os dados permanecem em sigilo e o tráfego não parece suspeito para as empresas nas quais o aplicativo de mensagens é utilizado.

No começo de 2022, relatamos sobre os responsáveis pelo Raccoon Stealer, que usavam Telegram como uma ferramenta de comando e controle. Em campanhas de phishing recentes, os invasores optam pelo mesmo método para enviar dados roubados. Um dos ataques foi direcionado a clientes da DHL: em julho, pesquisadores da Sucuri encontraram uma página de rastreamento de envio falsa que replicava a página original da DHL, mas coletava dados pessoais e financeiros e os enviava como requisições HTTP para o URL da API de um robô no Telegram do invasor.

Domínios legítimos e de curta duração

O primeiro obstáculo para um e-mail mal-intencionado é passar pelos filtros anti-spam e chegar à caixa de entrada da vítima. Para evadir a identificação de ferramentas de segurança, os criminosos adotam múltiplas estratégias. Por exemplo, podem usar páginas web maliciosas hospedadas em domínios legítimos, fazendo com que os links de e-mail para sites de phishing pareçam inofensivos. Por exemplo, em agosto, foi relatado pela Avanan um aumento significativo de incidentes em que os criminosos virtuais hospedavam seus websites de phishing no Amazon Web Services (AWS), um serviço renomado de hospedagem e armazenamento na nuvem. Os pesquisadores batizaram esse método de The Static Expressway: plataformas de e-mail que funcionam com as listas fixas de autorização ou de restrição não são resistentes a tais ataques, uma vez que tratam domínios da AWS como confiáveis.

Uma abordagem peculiar foi empregada em uma estratégia de phishing destinada a roubo das informações de acesso dos clientes da Coinbase, casa de câmbio digital: os sites fraudulentos ficaram ativos durante os períodos de tempo curtos, a maior parte das páginas era acessível por um período, em média, inferior a duas horas. Na maioria dos casos, as páginas de phishing são removidas antes mesmo de serem catalogadas pelos sistemas de busca. Além disso, os criminosos virtuais restringem quem pode acessar seus portais de phishing utilizando filtros de localização geográfica ou faixas de IP, o que permite que somente as vítimas alvo consigam acessá-los. Isso tudo dificulta o trabalho dos pesquisadores de segurança: mesmo que uma página de phishing seja detectada enquanto ainda está ativa, um pesquisador precisaria burlar as restrições para conseguir acessar o site.

Em um outro ataque direcionado aos clientes de bancos indianos, os criminosos exploraram a funcionalidade da plataforma de hospedagem que permite gerar domínios de pré-visualização, o que permite conferir o conteúdo do site antes que ele fique acessível ao público. Essas páginas de phishing podem permanecer ativas durante um período que de até cinco dias.

Phishing como serviço

Logo no início de 2022, prevemos a consolidação da tendência de phishing como um serviço. Agora podemos constatar que a técnica está ganhando força. No terceiro trimestre de 2022, o número de grandes campanhas de engenharia social contra empresas e instituições aumentou em 41% contra usuários e em 34% em comparação, comparado ao segundo trimestre. Esse crescimento é causado principalmente pelo uso disseminado de kits de phishing. Um kit de phishing é um conjunto pronto para o uso de ferramentas de software para ataques de phishing. Esse conjunto também pode incluir páginas de phishing pré-configuradas, formulários para inserção de dados, scripts a enviar mensagens para vítimas e scripts para enviar dados roubados para invasores.

Como funciona o phishing como serviço

O uso de kits de phishing não exige muito conhecimento, o que permite que até indivíduos com baixa experiência técnica executem ataques desse tipo. Certos kits de phishing podem ser adquiridos por apenas US$ 7 e em alguns casos até gratuitamente , enquanto as credenciais obtidas em ataques podem valer várias vezes esse valor.

O mercado de plataformas voltadas para os criminosos cibernéticos está crescendo, ampliando as opções para compra e venda de erviços, tais como phishing. Neste verão, os pesquisadores da IronNet encontraram uma campanha de grande escala que envolvia a plataforma nova Robin Banks que vendia kits de phishing para enganar os clientes de bancos e serviços online conhecidos. Os usuários da plataforma podiam comprar um conjunto de ferramentas pré-configurado ou elaborar seu próprio kit de phishing personalizado. Por um valor mensal de US$ 50, era possível ter acesso a uma página individual que incluía futuras atualizações e contar com suporte ininterrupto da plataforma.

Atualizações dos kits de phishing

A adoção de kits de phishing para os ataques está em ascensão, e suas funcionalidades estão constantemente atualizadas. No começo de agosto, o time da Resecurity identificou uma onda crescente de ataques que usavam LogoKit. O LogoKit aproveita-se de vulnerabilidades de Open Redirect (uma vulnerabilidade do tipo Open Redirect permite que os invasores modifiquem parâmetros da URL, encaminhando os usuários para ambientes inseguros como páginas de phishing) presentes em aplicativos e plataformas online bem conhecidas. Detectou-se em julho uma campanha que fez o uso desse kit de phishing, focando em usuários do Office 365 tanto nos Estados Unidos quanto na América Latina. A primeira etapa envolvia o recebimento de um e-mail pela vítima, informando que a senha dela estaria próxima de expirar. Para manter a senha atual, o usuário era incentivado a clicar no link citado no e-mail. Ao clicar, o usuário era levado a uma página fraudulenta de inserção de dados que automaticamente preenchia o campo do e-mail, dessa forma criando a ilusão de familiaridade com o site. A fim de fortalecer a impressão de credibilidade, o LogoKit, ao ser acessado pelo usuário, adicionava automaticamente o logo da empresa, retirado de fontes públicas, ao formulário falso.

A quantidade transforma-se em qualidade

Outro kit de phishing tinha como seu alvo os usuários do PayPal. Para realizar o ataque, os criminosos invadiram sites legítimos que tinham senhas fracas e injetaram código malicioso. Um ataque desse tipo tem um potencial enorme, uma vez que mais de 400 milhões de pessoas e empresas utilizam o PayPal como uma solução de pagamento online.

Além disso, o impacto dessa campanha é impressionante no que diz respeito ao tamanho e escopo dos dados comprometidos: não só as credenciais foram afetadas, mas também os documentos como passaportes e carteiras de motorista, o que é raro em ataques de phishing. A tentativa de furto de dados teve seu início com o teste de CAPTCHA, uma etapa que criava uma falsa impressão de site seguro. Em seguida, solicitava-se às vítimas acessar suas contas do PayPal, fornecendo o endereço de e-mail e senha em um formulário falso. Em seguida, com a alegação de "atividades suspeitas" associadas à conta, os criminosos requisitavam, supostamente para fins de verificação dados adicionais que incluíam informações pessoais, de pagamento, endereço residencial e até o nome de solteira da mãe da vítima. Mas o esquema não parava por aí: os usuários foram solicitados a conectar sua conta do PayPal ao seu e-mail e enviar os documentos de identidade pessoal, como passaporte ou carteira de habilitação, por exemplo.

A fim de não se tornar um alvo de cibercriminosos, aconselhamos fazer compras exclusivamente em sites de comércio eletrônico de confiança e observar cuidadosamente as URLs exibidas na barra de endereços do navegador. Se receber um aviso sobre atividade suspeita relacionada à sua conta, não clique no link da notificação. Em vez disso, verifique as informações no site oficial do provedor.

Contornando a autenticação de múltiplos fatores

A autenticação multifator pode ser menos eficiente que pensamos dela: alguns estudos recentes apontam para as campanhas de phishing de grande escala que conseguem driblar essa medida de segurança. Desde junho de 2022, o time do ThreatLabz da Zscaler observou uma onda crescente de ataques com kits de phishing que utilizam servidores de proxy reverso. A atividade criminosa continua ativa e novos domínios de phishing são registrados quase todos os dias.

O método que faz uso de servidores proxy reverso é conhecido como adversary-in-the-middle (adversário no meio) ou man-in-the-middle ( homem no meio) ): nele o criminoso atua secretamente entre a vítima e o servidor de provedor de e-mail. Quando o usuário acessa uma página de phishing, o servidor de proxy reverso exibe o formulário de login legítimo. Uma vez que a vítima digita suas credenciais e o código de acesso único (OTP), o kit de phishing redireciona esses dados ao servidor oficial da plataforma, capturando o cookie da sessão gerado. Utilizando o cookie de autenticação interceptado, o criminoso consegue acessar a conta da vítima, driblando assim os mecanismos de autenticação multifator.

À medida que a autenticação multifator estabelece-se como um componente habitual nas diretrizes de segurança das empresas, os cibercriminosos recorrem cada vez mais aos servidores de proxy reverso. Em resposta à alta demanda por servidores de proxy reverso, surgiu uma plataforma de phishing como serviço chamada EvilProxy que promete burlar a autenticação multifator em sites como Apple, Google, Facebook, Microsoft, Twitter, GitHub, GoDaddy e até mesmo PyPI. Tais serviços permitem que criminosos pouco experientes, que não possuem conhecimento sobre a configuração de servidores de proxy reverso, possam violar contas mal protegidas. O EvilProxy também oferece tutoriais detalhados e uma vasta coleção de páginas de phishing que imitam serviços de internet populares.

Ataques em massa contra aplicativos web

Websites com vulnerabilidades sempre atraem a atenção de criminosos digitais: houve um aumento de 67% no número de ataques que aproveitam-se de vulnerabilidades web. A exploração de vulnerabilidades em aplicativos web permite que invasores acessem redes corporativas de empresas e prossigam com os ataques, seja roubando bancos de dados dos clientes em comércios eletrônicos ou desencadeando ataques em massa a usuários que acessam um site. No terceiro trimestre, os ataques em massa a recursos web afetaram um número crescente de vítimas: conforme novas vulnerabilidades eram descobertas em CMSs conhecidos, os invasores visavam principalmente clientes de sites comprometidos.

Vulnerabilidades mais usadas

Novas vulnerabilidades, e os exploits associados a elas, sempre geram agitação no mundo do cibercrime, sobretudo quando impactam os sistemas de gerenciamento de conteúdo conhecidos.

No mês de setembro, o time da Wordfence Threat Intelligence alertou sobre uma série de ataques dirigidos a sites que usam plugin premium WPGateway. A vulnerabilidade CVE-2022-3180 possibilita que os invasores não autenticados insiram um administrador malicioso, assumindo assim o comando do recurso web comprometido. Durante um período de 30 dias, foram observadas mais de 4,6 milhões de tentativas de ataque que buscavam tirar proveito da vulnerabilidade em mais de 280 mil sites.

Contudo, não é raro que as vulnerabilidades previamente identificadas retornem à cena e reconquistem a atenção dos invasores. Em algumas situações, isso dá-se porque os exploits relacionados a essas vulnerabilidades são publicados abertamente em fóruns online ilegais, tornando-se acessíveis a um grande número de criminosos. No mês de julho, foi observado pelos pesquisadores um pico inesperado de ataques direcionados a sites que operam com o plugin vulnerável Kaswara Modern WPBakery Page Builder. Essa vulnerabilidade, já divulgada anteriormente, é conhecida como CVE-2021-24284. Ela permite os invasores não autorizados enviarem arquivos arbitrários, como shells web maliciosos, o que os levará à execução de código e à dominação completa do site. Uma vez que o plugin foi descontinuado sem receber um patch, todas as versões serão afetadas por essa vulnerabilidade. Desde o dia 4 de julho , os invasores examinaram, em média, um total de 443.868 sites por dia, em busca de encontrar o plugin e explorar a vulnerabilidade.

Durante o terceiro trimestre do ano de 2022 , os especialistas da Sansec registraram um aumento significativo em ataques que tinham como alvo a exploração de uma vulnerabilidade crítica no sistema Magento (CVE-2022-24086). Uma verificação inadequada dos dados inseridos na etapa de finalização da compra possibilita a execução de códigos maliciosos pelos criminosos. Os pesquisadores identificaram três versões de ataques que exploraram essa vulnerabilidade para inserir um trojan de acesso remoto.

Para reduzir as chances de ter recursos web comprometidos, mantenha o software atualizado, incluindo o sistema de gerenciamento de conteúdo e os plugins. Recomendamos a adesão restrita às diretrizes oficiais do seu provedor quanto as maneiras de proteger o seu site em meio à exploração generalizada de novas vulnerabilidades. É crucial o uso de firewall de aplicativos web (WAFs) capazes de defender seu aplicativo web dos ataques maliciosos, particularmente aqueles que se aproveitam das vulnerabilidades sem correções disponíveis.

Ameaças para o comércio eletrônico

O núcleo de especialistas em segurança da Positive Technologies (PT ESC) descobriu que mais de 12 mil sites que operam em Bitrix estão comprometidos: nas suas páginas foi injetado um link que leva a um código JavaScript malicioso. Quando um visitante entra no site comprometido, o código analisa se a origem da visita deu-se através de um mecanismo de pesquisa e se, no decorrer do dia, o mesmo usuário acessou outras páginas afetadas da mesma maneira. Quando os dois requisitos são cumpridos, o código encaminha o usuário a uma página fraudulenta disfarçada por um site legítimo, como por exemplo, plataforma de vendas online conhecida. A seguir, os criminosos obteriam os dados do cartão de pagamento da vítima.

Em uma outra série de ataques, os criminosos exploraram vulnerabilidades no Magento para acessar o código-fonte do site e injetar um web skimmer. Um web skimmer é um script programado para roubar as informações nas páginas de finalização de compra e formulários de pagamento. Vale destacar que o código era omitido e, por cima, realizava-se uma verificação para saber se as ferramentas de desenvolvimento do navegador estavam ativas. Para dar um ar de legitimidade ao processo, o script checava o formato dos dados inseridos pelas vítimas, por exemplo, o comprimento do número do cartão.

Para injetar skimmers, alguns criminosos usam ferramentas legítimas que podem ser adicionadas ao código da página. Por exemplo, os contêineres do Google Tag Manager (GTM) são frequentemente usados para marketing digital, bem como para rastrear e analisar o comportamento de clientes em sites. Em 2021, os pesquisadores da Recorded Future encontraram scripts maliciosos escondidos dentro de contêineres do GTM, esses atuavam tanto como skimmers quanto como mecanismos de instalação de skimmers. Em julho de 2022, os pesquisadores descobriram novas variantes omitidas desse código malicioso. Os skimmers baseados em GTM continuaram infectando novos domínios em agosto de 2022. Em setembro, mais de 165 mil registros de cartões de pagamento pertencentes a visitantes de sites de comércio eletrônico infectados foram publicados em fóruns da Dark Web. Ao se valerem de recursos legítimos, tais como contêineres GTM, os criminosos têm a capacidade de atualizar códigos maliciosos sem a necessidade de interagir diretamente com os sites comprometidos, driblando mecanismos de detecção.

Além disso, um número elevado de páginas web comprometidas foi contaminado por criminososatravés das ferramentas de phishing que visam a extração de informações pessoais. Comentamos de um ataque deste tipo na seção sobre o modelo de phishing como serviço: cibercriminosos invadiram sites baseados em WordPress com senhas fracas e instalaram um plugin de gerenciamento de arquivos que posteriormente foi usado para fazer upload de um kit de phishing direcionado a usuários do PayPal. A crescente disseminação de web skimmers e ferramentas de phishing pode ser um indicativo de que criminosos virtuais estão preparando-se para a Black Friday e outras programas de ofertas época: quanto mais sites forem infectados, mais dados de usuários serão coletados.

Ao fazer compras online, opte somente por lojas virtuais conhecidas e confiáveis e verifique as URLs na barra de endereço do navegador. Antes de inserir seus dados pessoais e de pagamento, certifique-se de que a página é legítima e que está usando conexão segura. Não clique em links suspeitos e evite abrir anexos de e-mail caso não tenha certeza que vieram de um remetente de confiança. Para fazer compras online, recomendamos usar um cartão de pagamento separado, como um cartão virtual, mantendo apenas pequenas quantias de dinheiro nele e estabelecendo limites para compras online.

Sobre o relatório

A informação sobre as ameaças globais à segurança da informação apresentada nesse relatório é baseada na experiência, investigações e fontes confiáveis da Positive Technologies.

Estimamos que a grande maioria dos ataques cibernéticos não é divulgada devido a riscos à reputação. Por esse motivo, até mesmo empresas especializadas em investigação de incidentes e análise de atividades de hackers não conseguem quantificar o número exato de ameaças. A nossa pesquisa tem como objetivo chamar a atenção de empresas e do público em geral para a importância da segurança da informação, as razões e estratégias centrais de ataques cibernéticos, além de destacar as principais tendências na evolução do cenário de ameaças cibernéticas.

Este relatório trata cada ataque em massa (por exemplo, e-mails de phishing enviados para vários endereços) como um único incidente. Para mais detalhes sobre os termos utilizados neste relatório, consulte o glossário da Positive Technologies.