PT Sandbox es un entorno de análisis avanzado para la defensa empresarial contra APT y ciberataques a gran escala. Detecta malware sofisticado en archivos y en el tráfico de red, mientras ofrece una amplia personalización de los entornos virtuales para mejorar la precisión de detección.

Descripción general

Casos prácticos

Protección de correo electrónico

PT Sandbox analiza todo el tráfico de correo electrónico entrante a nivel de servidor del correo, aprovechando varios motores antivirus y reglas YARA desarrolladas por el centro de expertos de PT ESC. Los archivos y enlaces sospechosos se someten a un análisis conductual en un entorno virtual aislado, mejorado con modelos del aprendizaje virtual personalizables. Este enfoque detecta malware desconocido, oculto y ofuscado, e impide que las amenazas penetren en el perímetro corporativo.

Protección del almacenamiento de archivos y los sistemas corporativos

Los archivos se analizan en busca de amenazas antes de que se carguen en los recursos de la red corporativa o se transmitan a través de los sistemas de administración de documentos. Este análisis proactivo evita que el malware se propague a través de las herramientas internas de colaboración e intercambio de archivos.

Defensa frente a herramientas de hackeo avanzadas

PT Sandbox opera con una ventaja arquitectónica, ya que analiza el malware sofisticado en el nivel del hipervisor. Su analizador multicapa monitorea las amenazas en el espacio de usuario, el núcleo del SO y el propio hipervisor. Esta amplia visibilidad permite detectar amenazas generalizadas y malware altamente evasivo, incluidos rootkits y kits de arranque.

Caza de amenazas y análisis manual de muestras

PT Sandbox conserva los volcados de tráfico y los datos de eventos, lo que permite a los equipos de SOC realizar análisis en profundidad del comportamiento del malware detectado. Agiliza la caza proactiva de amenazas y automatiza la investigación de objetos sospechosos encontrados en la infraestructura. El sistema ejecuta muestras en diversos entornos virtuales registrando toda la actividad y generando gráficos de comportamiento detallados y artefactos útiles. Los resultados del análisis se asignan a la matriz MITRE ATT&CK, lo que permite llevar a cabo una rápida mitigación y obtener información de la posición del atacante dentro de la cadena letal.

Protección contra ataques dirigidos

PT Anti-APT es una suite de detección de amenazas basada en el sistema de análisis conductual del tráfico de red PT NAD y el sandbox de red PT Sandbox. Esta combinación permite la detección de ataques dirigidos tanto en el perímetro como dentro de la red y reduce el tiempo de permanencia del atacante.

PT NAD inspecciona una copia del tráfico de red redirigido en busca de amenazas. Los archivos sospechosos se envían a PT Sandbox, donde se someten a un análisis conductual. Si se detecta contenido malicioso, PT Sandbox envía su veredicto a PT NAD para tomar las acciones oportunas.

Protección de puntos de conexión

Como parte de la solución XDR de Positive Technologies, PT Sandbox mejora la seguridad de puntos de conexión a través de una integración con MaxPatrol EDR. Cuando MaxPatrol EDR detecta archivos sospechosos, los envía a PT Sandbox para analizarlos. Si se confirma la existencia de una amenaza, el sistema la bloquea en todos los puntos de conexión y transmite la información sobre el malware detectado al sistema SIEM.

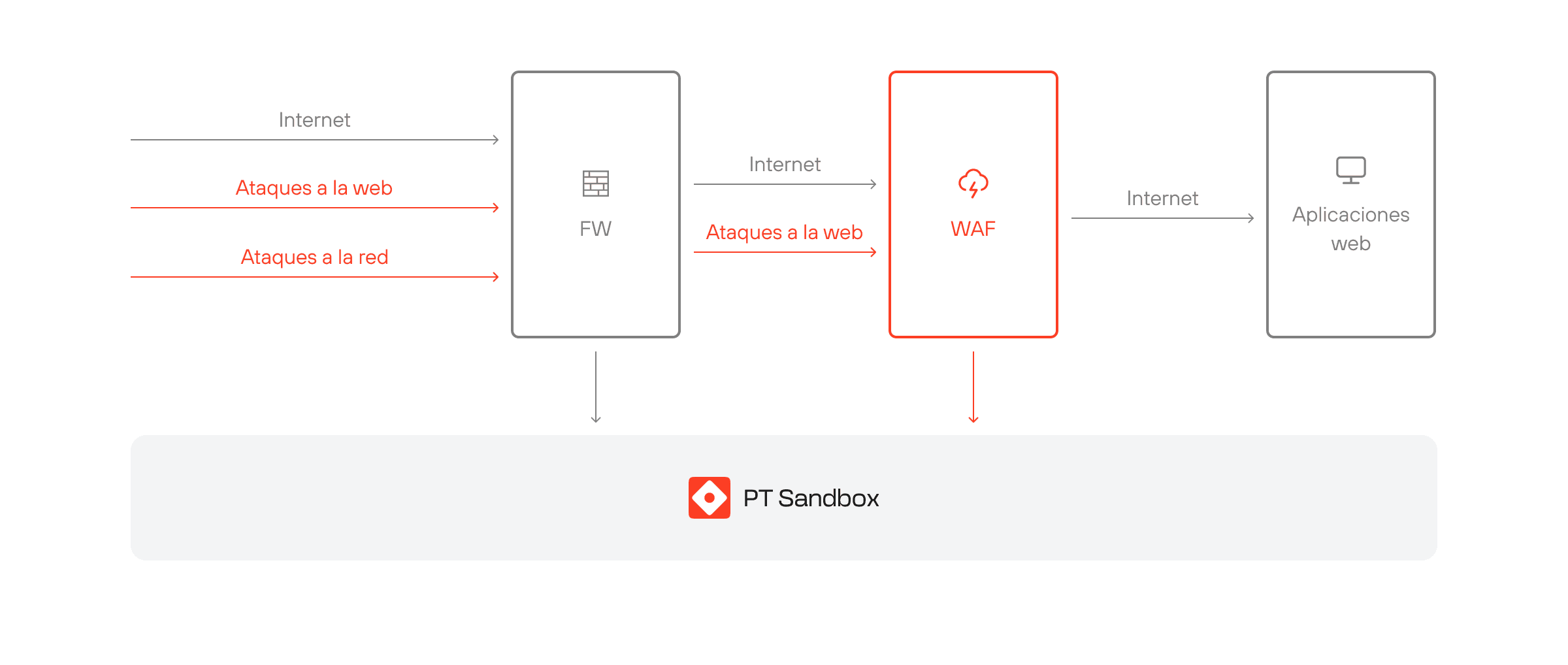

Protección de aplicaciones web

PT Sandbox ayuda a detectar los ataques a la cadena de suministro que son dirigidos a los clientes de una empresa en lugar de a la propia empresa. Los atacantes pueden explotar las vulnerabilidades de una aplicación web para sustituir archivos legítimos por otros maliciosos. Cuando se integra con un web application firewall, PT Sandbox analiza los archivos cargados, identifica las amenazas y permite el bloqueo inmediato.

Monitoreo de objetos en el tráfico de red

La integración con herramientas de monitoreo y análisis de tráfico permite a PT Sandbox detectar y bloquear malware en el tráfico web, lo que refuerza la protección contra ataques dirigidos, malware avanzado y amenazas APT. Inspecciona los archivos que atraviesan firewalls y firewalls de aplicaciones web, y devuelve un veredicto sobre la presencia de contenido malicioso.

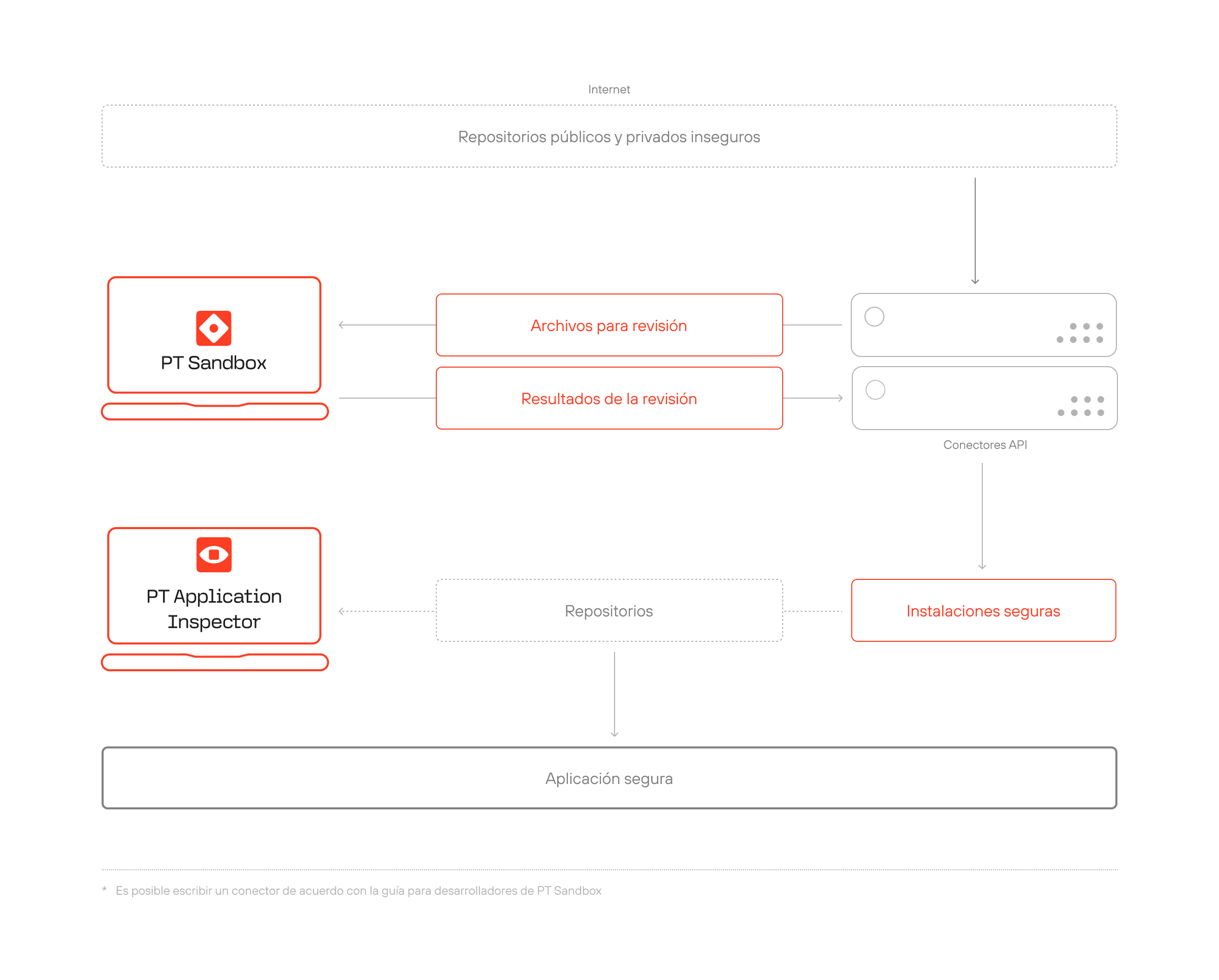

Protección de los repositorios de desarrollo

PT Sandbox protege los entornos de desarrollo analizando las aplicaciones antes de su despliegue. El análisis conductual del software interno evita que la cadena de suministro se vea comprometida, lo que garantiza que las aplicaciones publicadas no representen riesgos de seguridad para los usuarios.

Protección ante vulnerabilidades

La vinculación entre PT Sandbox y MaxPatrol VM refuerza la gestión de vulnerabilidades mediante la identificación de vulnerabilidades potenciales antes de que puedan convertirse en armas. Esta integración proporciona una capa adicional de seguridad y mitiga los riesgos incluso para vulnerabilidades que aún no han recibido parches oficiales.

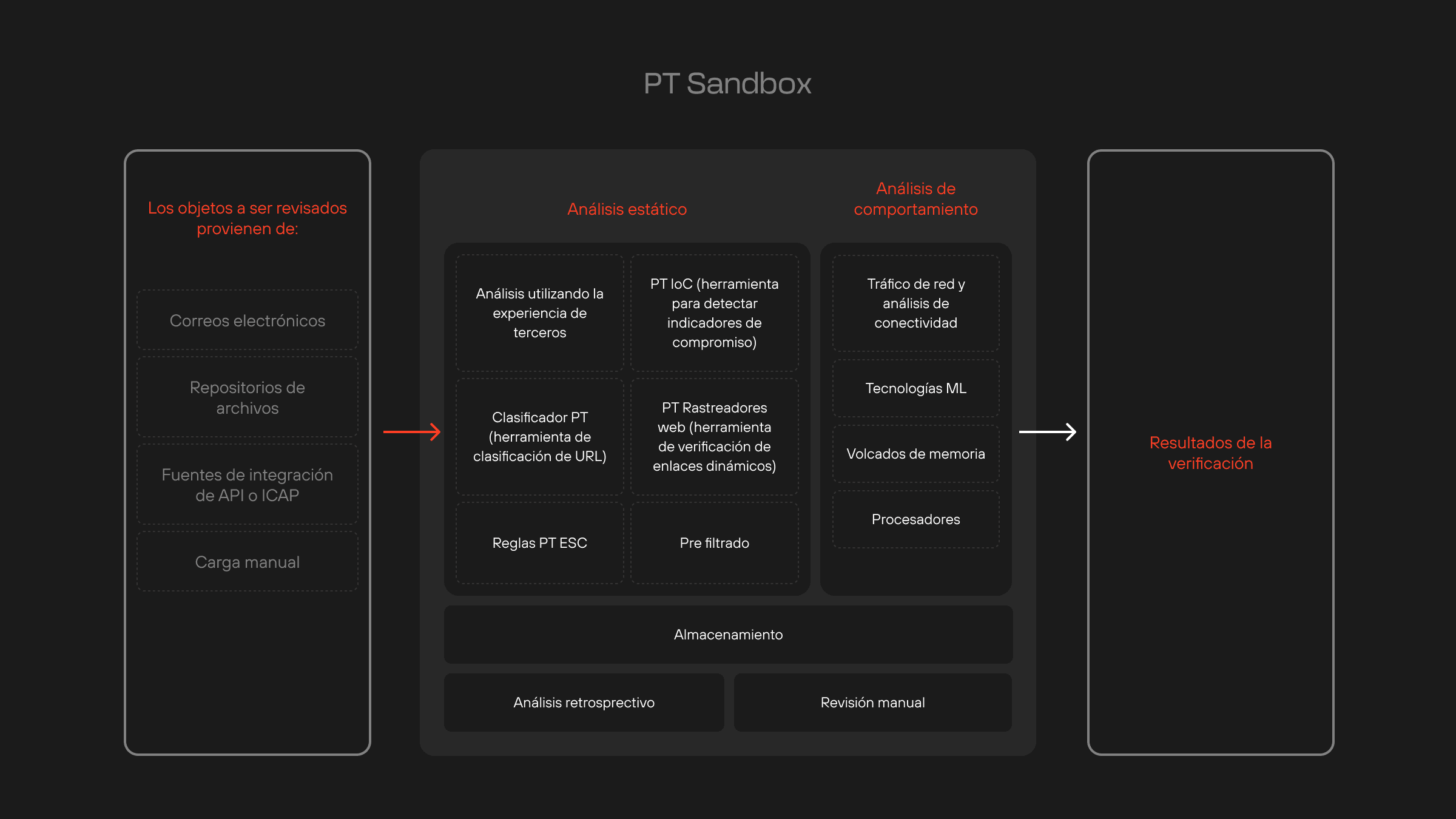

Cómo funciona

PT Sandbox se integra en la infraestructura y se conecta a varias sources para detectar malware desconocido y amenazas de día cero en tiempo real.

Ventajas de PT Sandbox

PT Sandbox: Análisis de amenazas impulsado por IA

Los modelos del aprendizaje virtual personalizables analizan más de 8 500 características de comportamiento, incluidas acciones de procesos, secuencias de llamadas a API, actividad de red y creación de objetos auxiliares. Este nivel de detalle permite la detección precisa de amenazas desconocidas y altamente dirigidas.

Experiencia de PT Sandbox

PT Sandbox aplica la detección por capas para descubrir actividad maliciosa. Las reglas estáticas exponen fragmentos de código malicioso. Las reglas de correlación rastrean comportamientos anómalos. El análisis de redes detecta la comunicación con servidores controlados por atacantes. Los modelos del aprendizaje virtual identifican anomalías. Los sensores de supervisión del SO detectan manipulaciones que indican un peligro. Todos los mecanismos funcionan en paralelo con el fin de descubrir amenazas diseñadas para eludir las herramientas de seguridad tradicionales.

Cobertura de MITRE ATT&CK

PT Sandbox detecta tácticas y técnicas de malware asignadas a la infraestructura MITRE ATT&CK para Windows y Linux. Identifica las amenazas en cada etapa, desde la ejecución hasta la persistencia, la escalada de privilegios y el movimiento lateral.

Productos compatibles

El correo electrónico sigue siendo el principal método de distribución de malware

El 75% de los ciberataques comienzan con un correo electrónico. Los atacantes perfeccionan continuamente el malware y desarrollan nuevas técnicas de evasión, lo que convierte la seguridad del correo electrónico en un campo de batalla constante. Las pruebas periódicas son fundamentales para identificar las vulnerabilidades antes de que sean explotadas.

PT Knockin evalúa la eficacia de las herramientas antivirus, pasarelas de correo, sandboxes y otras defensas. El servicio ofrece recomendaciones prácticas para cerrar las brechas de seguridad y reforzar la protección.

Póngase en contacto

Complete el formulario y nuestros especialistas se pongán en contacto con usted en breve.